Portfolio Cryptographie

Introduction

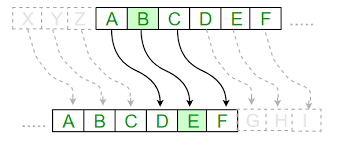

Chiffrement César

Substitution simple : chaque lettre est remplacée par une autre selon un décalage fixe.

Exemple : clé de 3 → A → D, B → E, etc.

Vigenère

Substitution polyalphabétique : chaque lettre est décalée différemment selon un mot-clé.

Plus robuste que César, mais cassable par analyse de fréquence.

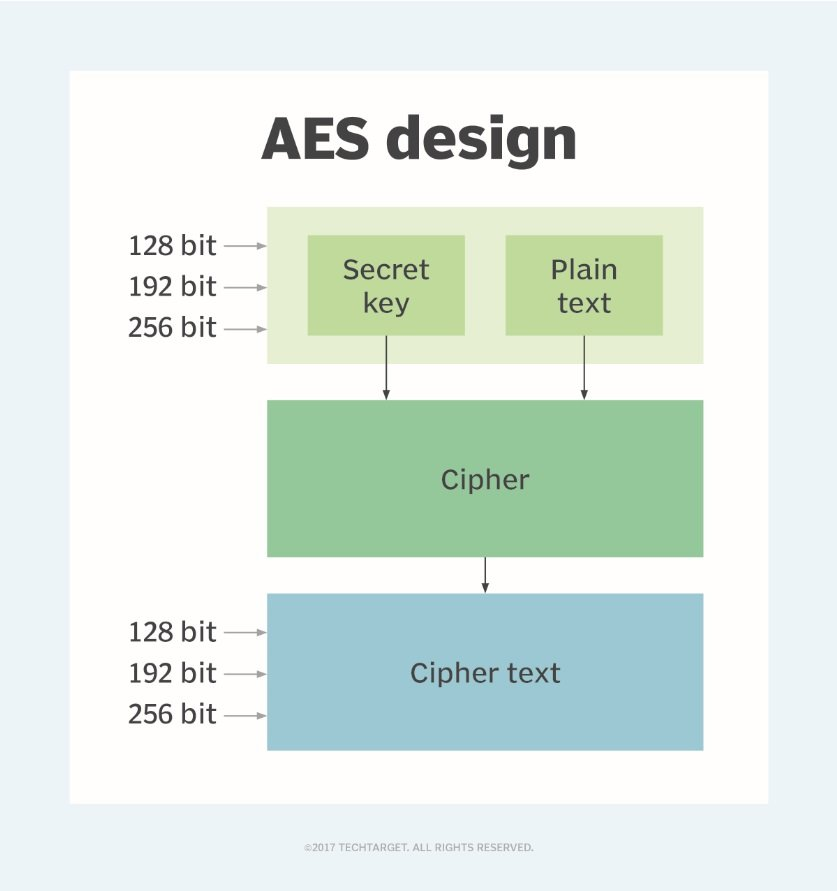

Chiffrement Symétrique AES

AES chiffre des blocs de 128 bits via plusieurs tours.

Utilisé partout (HTTPS, VPN, fichiers).

Chiffrement Asymétrique RSA

RSA permet l'échange sécurisé de clés et la signature numérique.

Utilisé pour l'authentification et la confidentialité.

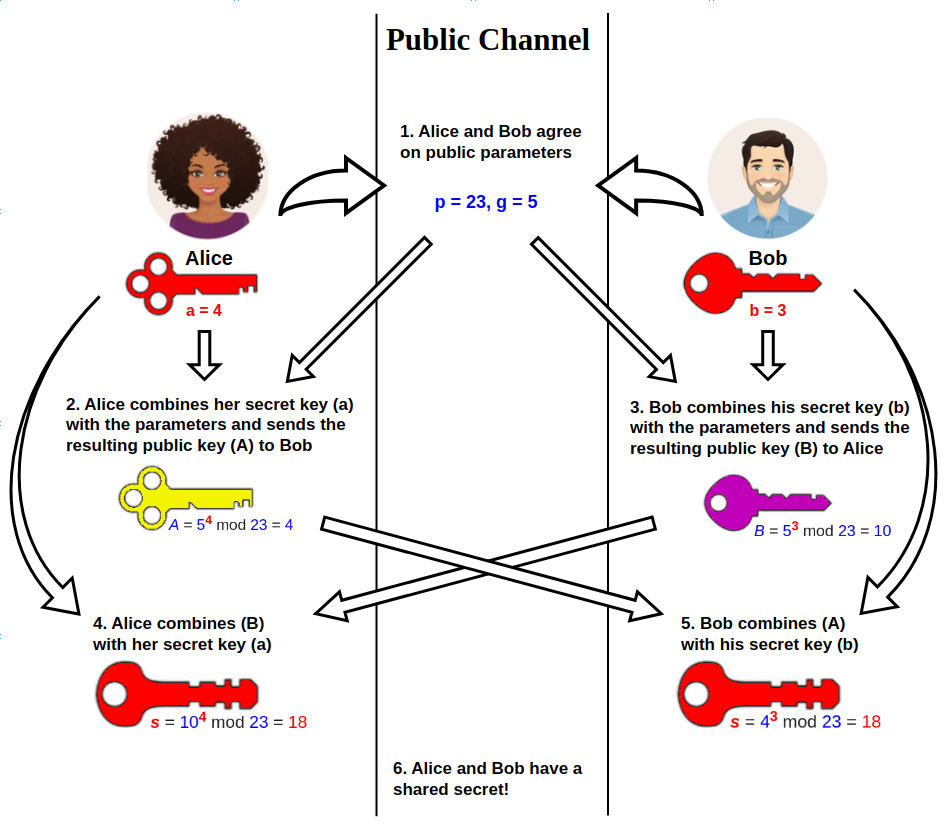

Relation entre : Diffie-Hellman, RSA asymétrique et AES symétrique

Dans les communications sécurisées (comme HTTPS), on combine plusieurs algorithmes pour allier sécurité, performance et authentification :

- Diffie-Hellman permet un échange de clés sécurisé : deux parties peuvent générer une clé secrète commune sans jamais la transmettre sur le réseau.

- RSA assure l'authentification : via un certificat, on vérifie l’identité du serveur (ou de l’interlocuteur).

- AES prend ensuite le relais pour chiffrer efficacement les données, qu’il s’agisse de fichiers volumineux ou de messages en temps réel.

Dans les communications sécurisées (comme HTTPS), on combine plusieurs algorithmes pour allier sécurité, performance et authentification :

Attaque sur Hashes